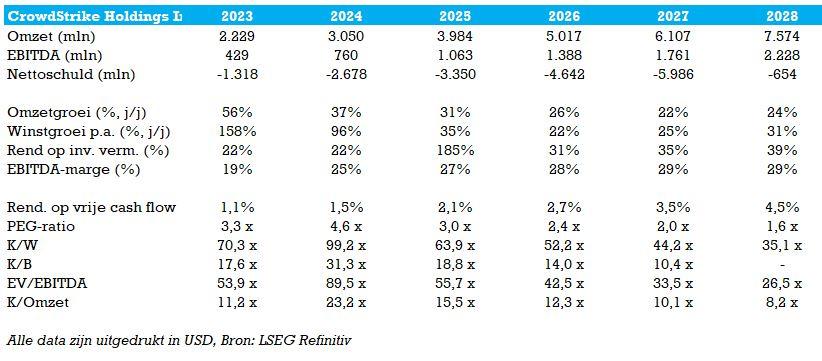

Crowdstrike na de wereldwijde IT-storing

Uit het departement: “Stop breaches. Drive Business.”

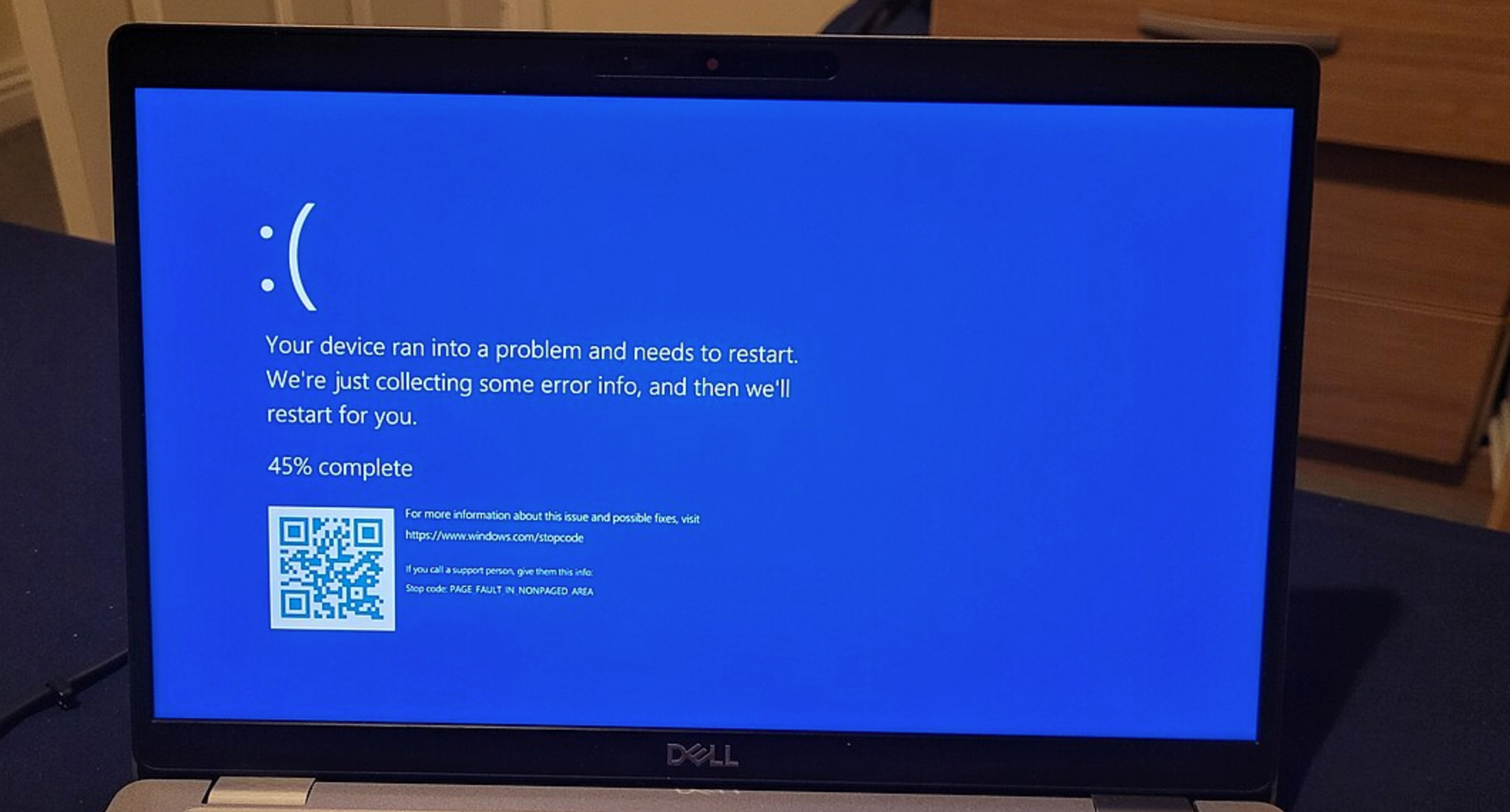

Op vrijdag 19 juli 2024 werd de wereld getroffen door een grootschalige IT-storing die chaos veroorzaakte: vliegreizen werden verstoord, ziekenhuissystemen bevroren, betalingssystemen, banken en andere financiële tussenpersonen werden getroffen, net als detailhandelaren, media en logistieke bedrijven. Aan de basis van deze storing lag een update van het cyberbeveiligingsbedrijf CrowdStrike, waardoor Windows uitviel en het zogenaamde "blauwe scherm des doods" vertoonde.

Wie is Crowdstrike?

CrowdStrike is een leverancier van beveiligingssoftware die gespecialiseerd is in de preventie en detectie van malware (kwaadaardige code) op eindpunten zoals desktops, laptops en servers. Er zijn veel verschillende gebieden binnen een IT-landschap die beschermd moeten worden. Endpoints zijn een belangrijk gebied, het netwerk is een ander. Binnen de endpointbeveiliging is Crowdstrike de dominante leider, met een state-of-the-art technologie en al meer dan 10 jaar een onberispelijke reputatie.

Samen met Palo Alto Networks (netwerkbeveiliging) is Crowdstrike het bekendste cyberbeveiligingsbedrijf voor ondernemingen. Het heeft dan ook meer dan 50% van de Fortune 500 bedrijven als klant. Crowdstrike verkoopt zijn Falcon-platform dat meer dan 20 verschillende modules bevat, waardoor het ook cyberbeveiliging biedt in andere domeinen, bijv. e-mailbeveiliging, cloudbeveiliging, identiteits- en toegangsbeheer, enz.

Wat liep er mis?

De grootste cyberbeveiligingsleverancier die endpoints beschermt had zijn threat intelligence-lijst (d.w.z. lijst met bekende bedreigingen of virussen) bijgewerkt. Deze updates van bedreigingsinformatie zijn tijdgevoelig, omdat hackers mogelijk computers kunnen misbruiken die deze update nog niet hebben geïnstalleerd. Crowdstrike endpoint agents zijn geïnstalleerd in de Windows kernel, d.w.z. de centrale besturing en controle van Windows, waardoor het mogelijk is om een algemene storing van het besturingssysteem Windows te veroorzaken.

De update werd uitgebracht op vrijdag 19 juli 2024 op 06.09 CET en werd iets meer dan 1 uur later op 07.27 CET al teruggedraaid. CrowdStrike communiceerde zeer snel over de fout en bood de nodige stappen om de situatie te herstellen en weer toegang te krijgen tot het eindpunt. Deze stappen vereisten handmatige interventie met het herstarten van systemen, tot een paar keer toe. Het merendeel van de defecte apparaten was later op de dag al hersteld.

De uitval bleef beperkt tot 8,5 miljoen eindpunten of <1% van de geïnstalleerde Microsoft-basis of <5% van de geïnstalleerde CrowdStrike-basis. Veel grote organisaties hebben ringfencing- en stagingprotocollen ingesteld, zelfs voor kleine updates. Anders had de IT-storing veel groter kunnen zijn.

Hoe kon Crowdstrike een update uitrollen zonder deze te testen?

We zullen moeten wachten op de officiële root-cause analyse van Crowdstrike. Waarschijnlijk werden hun Quality Assurance (QA) tests uitgevoerd op Windows machines die updates/patches hadden die anders waren dan wat de meeste Crowdstrike klanten hadden.

Communicatie is cruciaal

Volgens KBC Asset Management heeft Crowdstrike snel en transparant gereageerd op het probleem. Daarnaast werden de noodzakelijke stappen gecommuniceerd die een herhaling van de gebeurtenis moeten voorkomen. Ook nam CrowdStrike's CEO George Kurtz de volledige verantwoordelijkheid op zich en verontschuldigde zich persoonlijk bij elke organisatie, elke groep en elke persoon die getroffen werd door de wijdverspreide storing. Al deze stappen zijn belangrijk om het vertrouwen terug te winnen en reputatieschade te beperken.

Een ander cyberbeveiligingsbedrijf, Okta, had de afgelopen kwartalen meerdere beveiligingsincidenten. Okta blonk niet uit in communicatie bij hun eerste incidenten, waardoor de reputatieschade toenam.

Was het de eerste wereldwijde IT-uitval ooit?

De omvang van de storing was zeker ongekend. Toch heeft zich in het verleden al een soortgelijke gebeurtenis voorgedaan. We noemen de McAfee-storing op 21 april 2010, toen een content-update Windows XP-systemen liet crashen en in een herstart-lus terecht liet komen. Het aantal getroffen eindpunten was minder dan 0,5% van de geïnstalleerde consumenten- en bedrijfsdatabase. Ironisch genoeg was CrowdStrike CEO George Kurtz in die periode CTO (Chief Technology Officer) bij McAfee.

Wie zal de schade betalen?

Dit is nog onduidelijk. Typisch voor SaaS-contracten (Software as-a-Service) is dat ze de softwareleverancier vrijwaren van aansprakelijkheid voor een foutieve update. Bovendien zouden de contracten met Crowdstrike-klanten hun aansprakelijkheid moeten beperken tot het jaarlijkse bedrag dat de klant hen betaalt. Maar dit is onzeker, omdat de meeste klanten aanvullende clausules in hun contracten hebben, waardoor het moeilijk is om dit te veralgemenen.

KBC Asset Management is van mening dat veel van Crowdstrike's klanten in kritieke infrastructuur, gezondheidszorg, financiële sector en andere gereguleerde industrieën een bedrijfscontinuïteitsverzekering hebben. Dat wil zeggen dat de verzekeringsmaatschappij waarschijnlijk het grootste deel van de schadeclaims zal moeten afhandelen.

Wat kunnen we verwachten van de impact op Crowdstrike?

Zelfs als een financiële klap via exorbitante compensatieclaims onwaarschijnlijk is, zal Crowdstrike waarschijnlijk zijn getroffen klanten concessies moeten doen om de “goodwill” te behouden. Deze concessies kunnen komen in de vorm van kortingen en/of het gratis aanbieden van extra modules. Paradoxaal genoeg kunnen zo’n toegevingen de toekomstige groei stimuleren, omdat de klant na de tijdelijk gratis (of met korting) verkregen modules kan worden overgehaald om er voor te blijven betalen.

Op korte termijn heeft de recente gebeurtenis de zakencijfers natuurlijk niet geholpen en we verwachten dat de dealcyclus wat langer zal worden, d.w.z. dat de klant meer tijd nodig heeft voordat hij een nieuw contract tekent. Daarom zal de omzetgroei van het bedrijf de komende kwartalen negatief worden beïnvloed.

Op het gebied van klantenverloop, dat in de lage single digit percentages ligt, verwachten we niet veel hinder, omdat het bedrijf best-in-class is en er geen garantie is dat soortgelijke gebeurtenissen zich nooit bij een concurrent kunnen voordoen. Het selecteren van een nieuwe beveiligingsleverancier is ook een zeer langdurig proces.

Hoe zou de aandelenkoers van Crowdstrike zich kunnen gedragen?

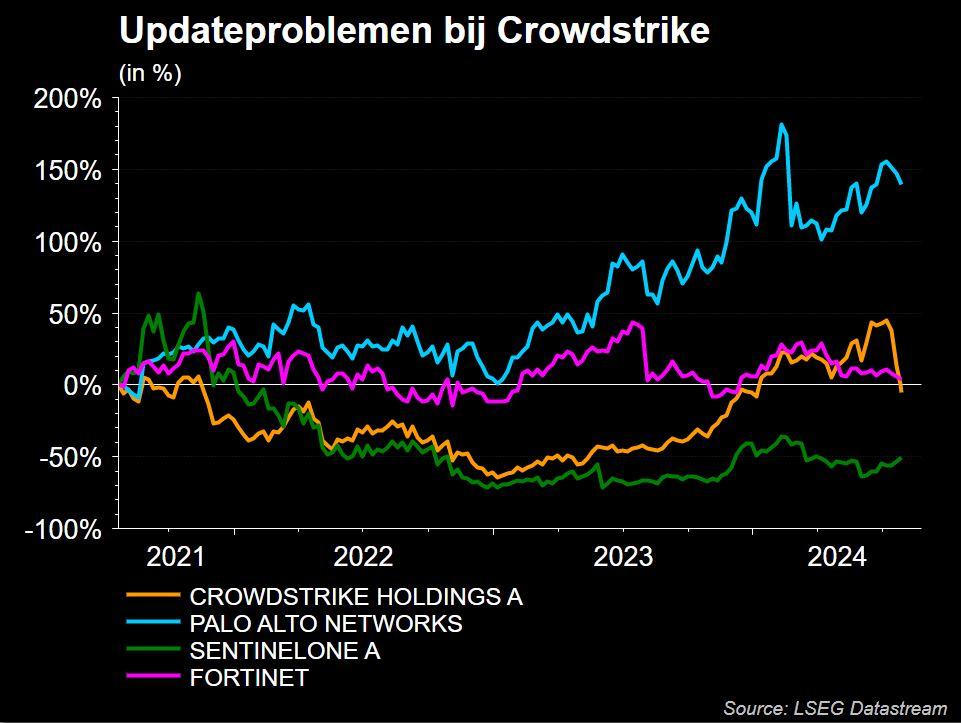

Het aandelen verloor sinds de gebeurtenis zo’n 33%. Gezien de negatieve impact op de omzetgroei van het bedrijf in de komende kwartalen, in combinatie met de onzekerheid over schadeclaims, is een lagere waarderingsmultiple gerechtvaardigd.

Het is natuurlijk moeilijk om de koersontwikkeling op de langere termijn in te schatten, maar we kunnen het koersherstel van Okta als precedent nemen. Dat cyberbeveiligingsbedrijf heeft de afgelopen kwartalen verschillende beveiligingsincidenten gehad, met de meest recente in hun kwartaal van oktober 2023. Recente controles geven aan dat de impact van het beveiligingsincident minimaal is geweest in hun laatste kwartaal, amper 3 kwartalen na het incident. Het zou ons dus niet verbazen als de aandelenkoers van Crowdstrike zich na 3 tot 4 kwartalen volledig herstelt.

Heeft dit ook een impact op de cyberbeveiligingssector?

Het zou niet als een verrassing komen als klanten overwegen om hun beveiligingsomgevingen te diversifiëren om de impact van dergelijke gebeurtenissen te beperken. Dit staat in schril contrast met de recente trend van leveranciersconsolidatie, d.w.z. bedrijven die hun aantal leveranciers van cyberbeveiliging willen beperken en kiezen voor 1 platform in plaats van een wirwar van meerdere onafhankelijke softwareoplossingen.

Concurrenten zoals SentinelOne, Microsoft en zelfs Palo Alto Networks zullen ongetwijfeld proberen te profiteren van de tegenslag van CrowdStrike. Maar dat kan een gevaarlijke strategie zijn, want een soortgelijke gebeurtenis kan ook hen overkomen.

SentinelOne is waarschijnlijk het bedrijf dat het meest zou kunnen profiteren, omdat het de naaste concurrent van Crowdstrike is. Die laatste richt zich op grote ondernemingen, terwijl SentinelOne zich op kleine tot middelgrote bedrijven richt. Crowdstrike heeft een groot R&D budget, terwijl dat van SentinelOne veel kleiner is.

Verkopers van gegevensback-up en -herstel zoals het bedrijf Rubrik krijgen ook een moment in de zon. De overstap naar de cloud heeft ook geprofiteerd van deze IT-uitval, aangezien de cloud-instanties het snelst herstelden van de uitval.